Tiempo de lectura: 9 minutos (0)

REDUCIR LA CAPACIDAD DE ATAQUE DEL AGRESOR.

“La defensa en profundidad reduce la fuerza inicial del atacante en términos de motivación y recursos”.

Origen y experiencias de la defensa en profundidad.

Desde hace siglos, los ejércitos del mundo la utilizan en su estrategia militar para la fortificación y defensa de enclaves estratégicos. El objetivo no es otro que ir mermando la capacidad y fuerza inicial de los atacantes.

Consistía en colocar varias líneas defensivas consecutivas en lugar de colocar una línea única muy fuerte. Se construían fortalezas de altos muros, en zonas rocosas o rodeadas de agua a modo de obstáculos y se repartían fuerzas en distintos francos escalonados, siempre con el mismo objetivo de mermar la capacidad del atacante.

El sector informático lleva décadas trabajando la defensa en profundidad, concatenando protocolos, firewalls, antivirus, niveles de acceso por contraseñas complejas, software, servidor, control de acceso al espacio físico, etcétera.

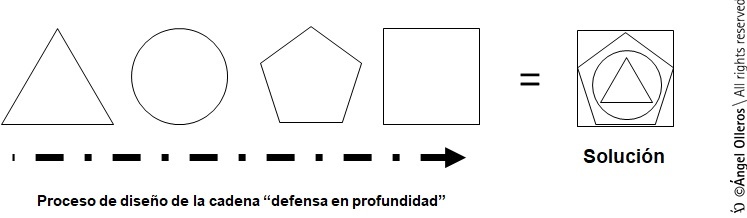

También el sector alimentario y tantos otros han diseñado su cadena de «defensa en profundidad».

Cualidad benéfica de la defensa en profundidad «Defense in Depth».

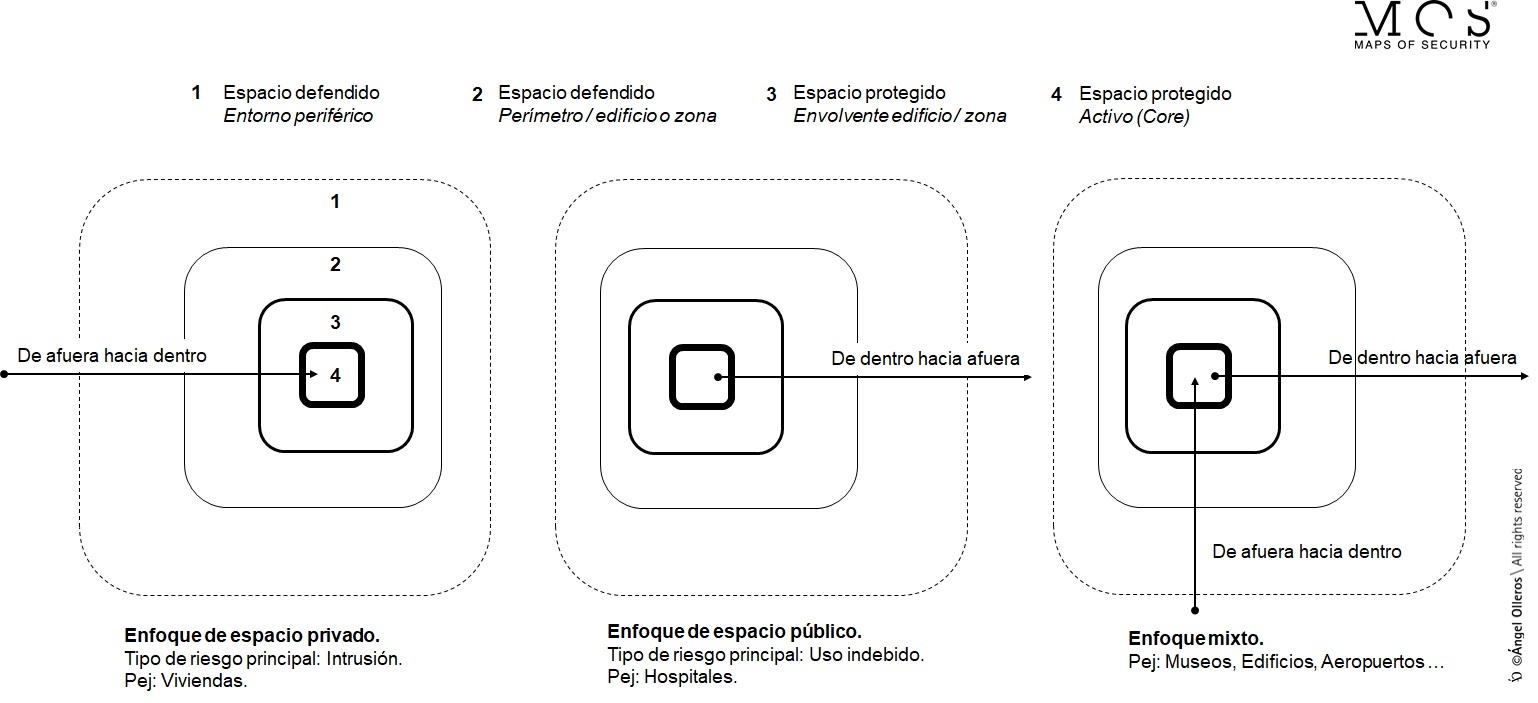

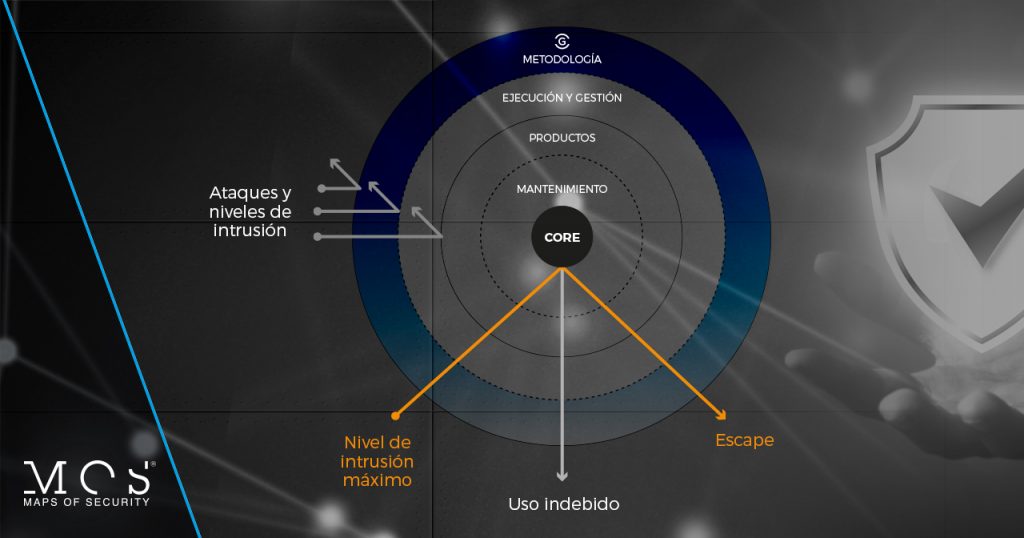

Dificultar el avance del agresor, mermándole, consiguiendo retrasar su acción, incluso llegar a interrumpirla. Se consigue concatenando dificultades en anillos o capas de protección, taponando vías de acceso, debilidades y fallas de los sistemas.

A mayor cantidad de anillos, en diferentes capas físicamente separadas, mayor dificultad, notoriedad y tiempo de acceso-escape. Mayor posibilidad de ser visto, identificado, reducido y detenido. Mayor necesidad de recursos del atacante.

Menor posibilidad de fallas concatenadas.

En definitiva, mayor efectividad de la defensa.

El “todo” genera mayor efectividad que la suma de las partes.

La defensa en profundidad se nutre en la teoría general de sistemas donde la concatenación de medidas y la suma del “todo” es mayor a la supuesta potencia de medidas individuales tomadas de forma independiente.

Reduce las posibilidades de ataque en remoto - sin exposición- y la situación de desanonimización, aprovechada por los agresores para el - pre delito-. Compartir en XAcumulación no es concatenación.

Concatenar sistemas implica relacionar un sistema con otro de forma continuada, a modo de barreras que «algo» o «alguien» debe ir superando, secuencialmente, para llegar a un punto concreto.

Sin embargo, la acumulación significa juntar sistemas y funcionalidades para un bien común pero que no guardan un orden secuencial.

La concatenación de sistemas tiene sentido cuando «el todo» se enfoca a un objetivo común, considerando la transversalidad del diseño.

La concatenación de sistemas permite entre otras cosas, crear escenarios y establecer rutinas automatizadas del tipo IFTTT (If This Then That), que quiere decir que si sucede una cosa, automáticamente se producirá otra.

La concatenación de sistemas diseña una «cadena de defensa», secuencial y transversal, optimizada hacia el objetivo donde cada funcionalidad tiene su razón de ser y ve multiplicada su cualidad benéfica porque forma parte de esta «cadena de protección».

En los proyectos de seguridad, lo más habitual es aplicar la acumulación de funcionalidades, y posteriormente, con los sistemas electrónicos, aplicar el concepto ingenieril de integración de sistemas.

La acumulación tiene su origen en el desarrollo de proyectos verticales (aislados). Suele ser un desarrollo menos exigente en el diseño de proyectos porque considera menos variables de defensa, lo cual se traslada en un interesante ahorro en costes y tiempos en su fase inicial, tanto de diseñadores como ejecutores. Sin embargo, es más costosa para las propiedades en la explotación del inmueble y genera menor efectividad.

Con rigor técnico, decimos que no existe defensa en profundidad sin concatenación de medidas.

Es un hecho que para que exista una defensa profunda, deben aplicarse soluciones transversales en lugar de soluciones verticales, aunque en ocasiones ambas son necesarias y complementarias.

En seguridad privada, «el Todo» es más, que la suma de sus partes.

Una vez aceptado que «el Todo es más que la suma de sus partes», es necesario avanzar un poco más y comprender que las partes no pueden comprenderse si se consideran aisladas del «todo».

Ejemplo en seguridad corporativa. Históricamente hemos aceptado que el alcance de un «proyecto de seguridad» esté cirscuncrito únicamente a sistemas electrónicos de intrusión y comunicación. Por lo tanto, es habitual, recibir «el proyecto de seguridad», donde no se contempla la seguridad física, ni la usabilidad, la capacitación de los gestores, ni la evacuación, etcétera.

En el mejor de los casos, «el proyecto de seguridad» engloba intrusión, incendio, IT, megafonía, iluminación y limitados procedimientos de actuación, aunque todavía son mayoría los proyectos que disgregan todos estos verticales. A esto se le llama seguridad vertical con acumulación de sistemas o también, un proyecto tipo Homer Simpson.

Ejemplo en seguridad residencial. Es muy similar al ejemplo anterior aunque en este caso empeora porque ni siquiera suele existir «el proyecto». Ni siquiera se genera la acumulación de medidas sino la insuficiencia de medidas.

Ejemplo de medidas de defensa en profundidad contra la intrusión: Vigilancia natural – pronta detección – resistencia física – detección interior – protección interior – control – auditoria de proveedores – protocolos – ciber – capacitación de gestores – mantenimiento actualizado.

Para comprender con detalle lo que significa -defensa en profundidad-, es imprescindible concatenar medidas considerando que la partes están dinámicamente interrelacionadas o son interdependientes y consideran todas las posibilidades de avance de un intruso, todas las posibilidades de fallas de las medidas y todas las capacidades de reacción de los gestores u operadores.

Seguridad transversal en capas de protección.

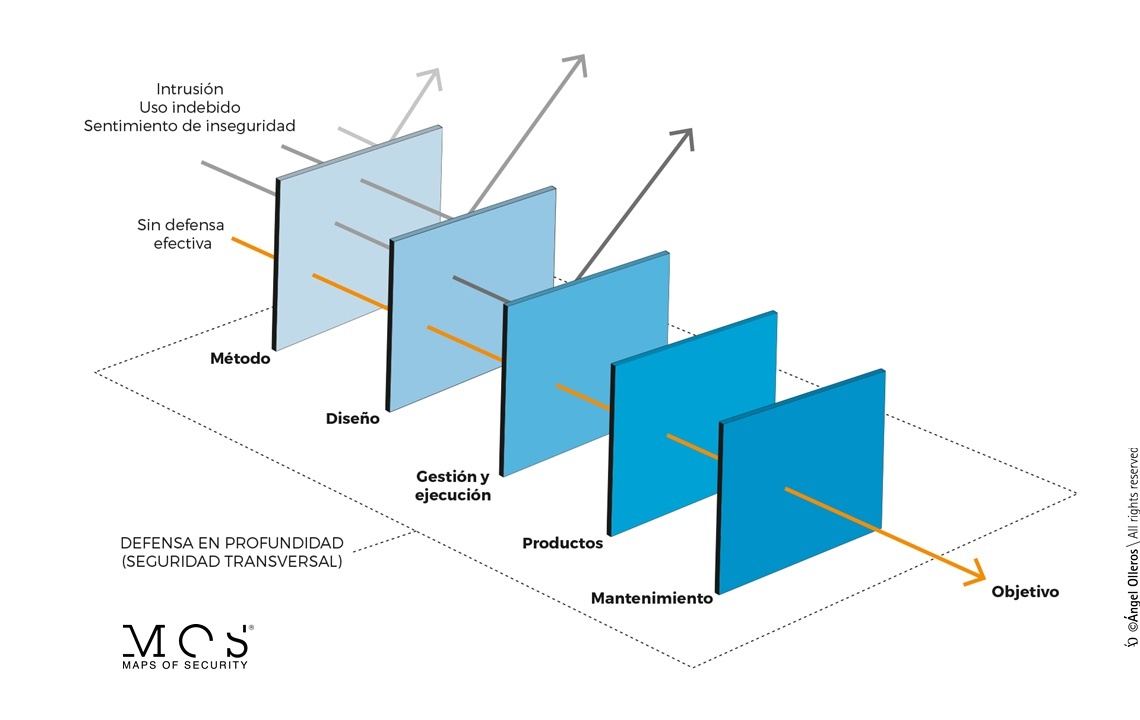

El concepto de defensa en profundidad, es también considerado como la seguridad transversal. La defensa se diseña en LAPS (capas, anillos) donde la selección del producto es solo una parte y nunca es la primera fase de decisión.

Este nuevo orden establece que se requieren fases anteriores para aumentar la efectividad del producto-solución contra ataques malintencionados y fallas propias del sistema, diseño e implantación.

Sabemos que cualquier cadena de defensa tiene un porcentaje de falla (técnicas + humanas) y está expuesta a diferentes tipos de ataques (internos y externos). La clave está en concatenar otras capas de forma que reduzcan estas fallas y retarden o impidan la progresión del ataque.

Algunos beneficios esenciales:

- Calidad del proceso. Aumentan los requerimientos de cada fase y reducen las posibilidades de olvidos y errores en el proceso de decisiones iniciales, diseño e implantación. La efectividad de un proyecto de seguridad se construye a través de la calidad del proceso.

- Técnica de defensa. Al establecer fases, se obliga al agresor a superar diferentes barreras (técnicas, lógicas y procedimentales) que le genera un mayor esfuerzo de planificación (técnico y cognitivo). Las capas se combinan de forma que taponen los corredores de paso y mitiguen la posible falla de una capa previa.

Con esta nueva metodología, se consigue reducir, incluso poder evitar, una debilidad puntual que permitiría la intrusión.

En la medida en que los requerimientos procedimentales aumenten, se puede considerar una defensa efectiva contra la intrusión y también contra el -uso indebido- que es el auténtico Caballo de Troya de la seguridad actual.

Enfoque de fuera hacia dentro dependiendo del uso del inmueble.

¿Qué es la descentralización del sistema de seguridad?

Otra de las claves en este nuevo enfoque es diseñar cierto grado de descentralización. Aquel que pueden admitir las defensas en pro de su mayor protección contra el ataque en una única acción.

La descentralización consiste en obligar al agresor a desplazarse in situ y tener que realizar más de una acción para conseguir vulnerar la protección. Es muy interesante porque reduce las posibilidades de ataque en remoto – sin exposición- y la situación de desanonimización, aprovechada por los agresores para el – pre delito-.

Este es uno de los grandes cambios de paradigma y que más costará aplicar puesto que las grandes empresas de “seguridad paquetizada” y el usuario no experto en seguridad, tienden a todo lo contrario. Tienden a confundir centralización con comodidad, usabilidad y seguridad.

Esta táctica hace que, mediante ciertas y estudiadas dosis de descentralización de los sistemas de defensa, el agresor pierda su referencia de “ataque único”.

En seguridad privada, concatenar medidas no es lo mismo que acumular funcionalidades. Compartir en X¿Cómo comenzar a diseñar la defensa en profundidad?

El primer paso es comenzar por realizar las siguientes preguntas, en la primera reunión y documentar sus respuestas en un acta.

- ¿Cuál es concreta y exactamente el reto del proyecto?

- ¿Cuál es su variable endógena?

- ¿Cómo es el entorno?

- ¿Cuál es la capacidad de los futuros gestores?

- ¿Cuál es el presupuesto disponible para el mantenimiento en los próximos 10 años?

(13 votos, 4,92 de 5)

(13 votos, 4,92 de 5)