Tiempo de lectura: 20 minutos (3)

Aprende a valorar todas las claves con esta comparativa de sistemas de control de acceso online, wireless (inalámbricos) sistema virtual y autónomo.

Controlar sin molestar | Tiempo de respuesta | Interoperabilidad | Fiabilidad | Seguridad física | Idoneidad al proyecto

15 peticiones que más me han repetido en proyectos

- Busco un sistema automático, estable y gestionado en su totalidad desde un único punto de administración.

- Quiero que empleados, visitas y mantenedores puedan realizar su labor sin incidencias.

- Necesito que el tiempo de respuesta sea inmediato | Sin demora.

- Necesito que la información fluya de forma automática en el mismo momento que esta se produce en cada punto de acceso o se genera desde el administrador del sistema.

- El sistema debe ser capaz de operar intercambiando y utilizando información con otros sistemas asociados, tales como CCTV, control de presencia, intrusión, etc.

- Solo necesito asignar rigurosos permisos de acceso y auditar cuando exista incidencia. No quiero integración porque separo intrusión de acceso.

- El sistema debe ser sencillo pero fiable.

- Quiero un 99% de seguridad contra la suplantación de identidad.

- El hardware deber ser longevo y robusto para un entorno agresivo.

- El software deber ser de interface amigable para no expertos, con iconografía acorde y pro activo.

- Requiero de control de acceso a dependencias o trazabilidad individualizada de cada usuario o ambas.

- Solo necesito controlar el uso de puertas interiores en zonas donde no tengo vigilancia.

- Necesito un sistema especializado en control de acceso (sin integrar intrusión). Puertas interiores, puertas de perímetro, vallados, armarios y automatismos.

- Quiero gestionar las contratas de servicios a través de sus accesos (reporting del acceso).

- El sistema debe cubrir las necesidades del proyecto, ni más, ni menos. Debe ser «el idóneo».

RECUERDA QUE: El mejor control de acceso es aquél que mas aceptado es por los usuarios, es aquel que más se usa, que no es invasivo con el día a día de los que lo tienen que usar, el mejor control de acceso es el que no molesta.

Ficha técnica de esta comparativa de control de acceso online y wireless

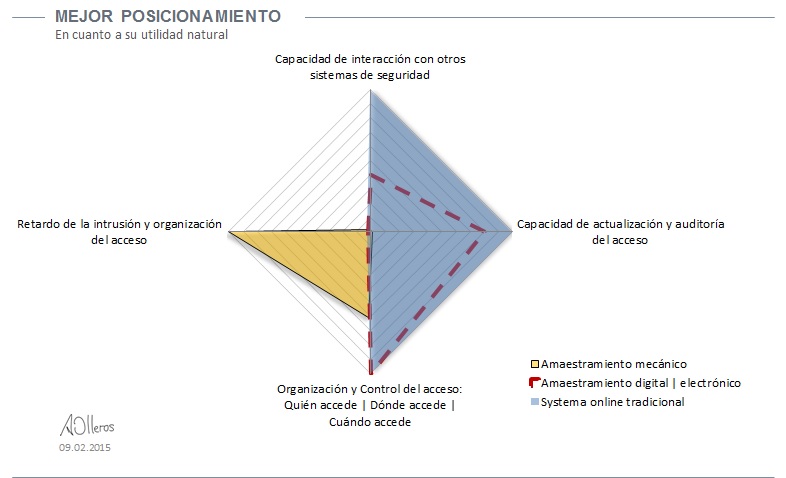

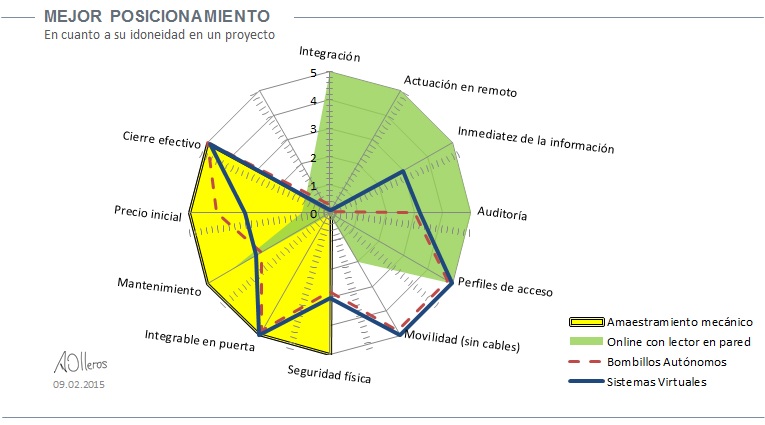

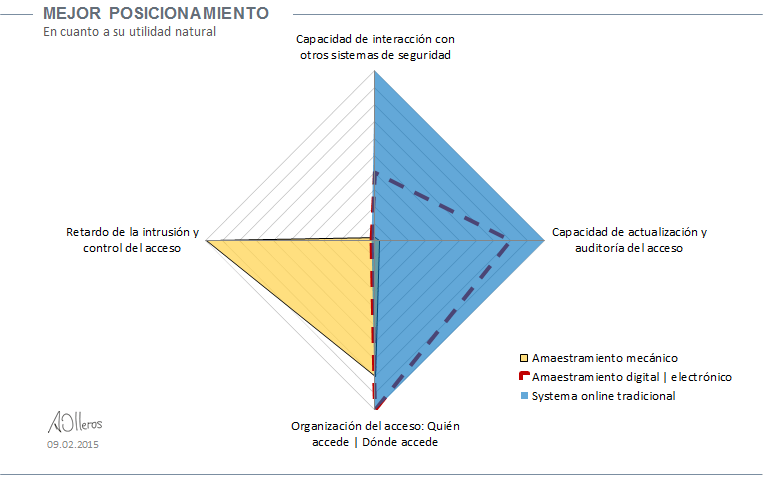

Primero he enumerado situaciones reales que me han requerido en estos años (listado anterior, 15 peticiones) y después las he agrupado en diferentes gráficos con el fin de ofreceros visiones diferenciadas, a veces contrapuestas, que os permitan debatir sobre vuestros requerimientos. Los gráficos están realizados para mostrar cual es el sistema que mayor porcentaje de espacio cubre (el que más se acerca a los vértices), de tal forma que podamos ver claramente hacia donde se enfoca la naturalidad del sistema. Otra cosa es que luego queramos realizar adaptaciones y desarrollos, pero recordar que cada sistema tiene su propia idiosincrasia y que no existe el sistema «lo hago todo y bien» (aunque así nos lo quieran vender).

¿Cuál es la utilidad natural de un sistema de control de acceso?

Todos los sistemas nacen por necesidades concretas que han sido solicitadas por algún cliente, en algún momento. Los desarrolladores I+D+i normalmente tratan de centrarse en utilidades naturales del sistema «para que sirve», y de esta manera, se ciñen a un primer desarrollo que siempre tiene una fecha de lanzamiento, y también, se avanza en el objetivo de que el sistema sea reconocido en el mercado. En gran medida, esta fase es crucial para el cliente, es más, la dirección de estos departamentos es pieza clave del sistema porque de ellos depende que el cliente disfrute de un sistema estable y especializado «en algo» o sufra un sistema «bonito» pero inestable, permanentemente inacabado y no especialiado «en nada» en concreto, es decir, el típico sistema que según su vendedor «lo hace todo».

Os muestro mi opinión en este primer comparativo realizado con una escala de puntuación sobre 10. Claramente se observa que el amaestramiento mecánico es un control de acceso que permite una buena organización del acceso con alta resistencia física y sin necesidad de mantenimiento. Eso sí, no le pidamos las capacidades electrónicas de control porque no son su utilidad natural. Por el contrario, se observa claramente que tanto el amaestramiento electrónico como el tradicional control de acceso de lector en la pared, están enfocados a la posibilidad de programar, actualizar y auditar permisos en días y horas.

¿Cuál es el control de acceso idóneo para un proyecto?

Nitidamente se aprecian las diferencias opuestas entre un plan de amaestramiento mecánico (mancha amarilla) y un sistema de control de acceso online tradicional con lector en la pared (mancha verde). Los sistemas electrónicos de red virtual (tipo bombillo electrónico) y sistemas autónomos de bombillos captan ventajas en ambos lados. El sistema autónomo obliga a desplazarse a cada puerta para cada nueva actualización o para conocer la auditoria de esa dependencia, los sistemas de red virtual no obligan a estos desplazamientos, que dicho sea de paso, aumentan el coste operacional diario (más aún en una red multi site).

Insisto en que el proyectista debe realizar un análisis previo de necesidades del cliente y aplicación no traumática en el proyecto. A esta tarea de estudio yo la llamo «establecer la idoneidad en un proyecto», donde muchos parámetros deben ser tenidos en cuenta.

¿Es necesaria la integración en los sistemas online?

¿Es necesaria la integración en los sistemas online?

La integración es muy utilizada como argumento comercial, yo las clasifico en integraciones fáciles, difíciles y horrorosas. Es un argumento que los departamentos de seguridad y muchas ingenierías de seguridad suelen asimilar como beneficioso (estas últimas porque facturan muchas más horas de mano de obra), pero ¿Son idóneas para todos los clientes? Yo opino que realmente no se necesita en todos los proyectos y que su coste en dinero, sufrimiento y tiempo hasta que el sistema está afinado, a veces no merece la pena. Conozco sistemas que han tardado 15 meses en afinarse y algunos que han sido desmontados completamente. ¿Cuál ha sido el riesgo y coste real de la decisión de integrar todo?, ¿Cuál será la cautividad del cliente con ese implantador? ¿Cuál sera el coste anual? y sobre todo, ¿Era necesario?

Diseña un sistema continuo, no necesariamente integrado pero si interoperable, encadenando diferentes barreras en “capas separadas” para dificultar la amenaza y reducir fallas.

Actuación en remoto

Actuar en remoto nos puede aportar una capacidad de reacción interesante en instalaciones críticas o en nodos remotos, aunque no así en un edificio vigilado permanentemente con VS o en mi despacho profesional, donde uno mismo se desplaza y solventa la situación.

Auditoría del acceso

La auditoría y trazabilidad del acceso es importante, si realmente voy a poder y saber gestionarla: ¿Quién accede? | ¿Dónde accede? | ¿Cuándo accede? Poder individualizar y detallar un perfil de acceso en días y horas puede ser interesante, eso si, hay que tener tiempo para mantenerlo, actualizarlo y controlarlo, de lo contrario se convierte en un inconveniente más que en una ventaja. Tenemos que esforzarnos en decidir si necesitamos una auditoría permanente o solo cuando existe una incidencia. Esta es una reflexión clave para determinar que tipo de sistema es más idóneo para nosotros.

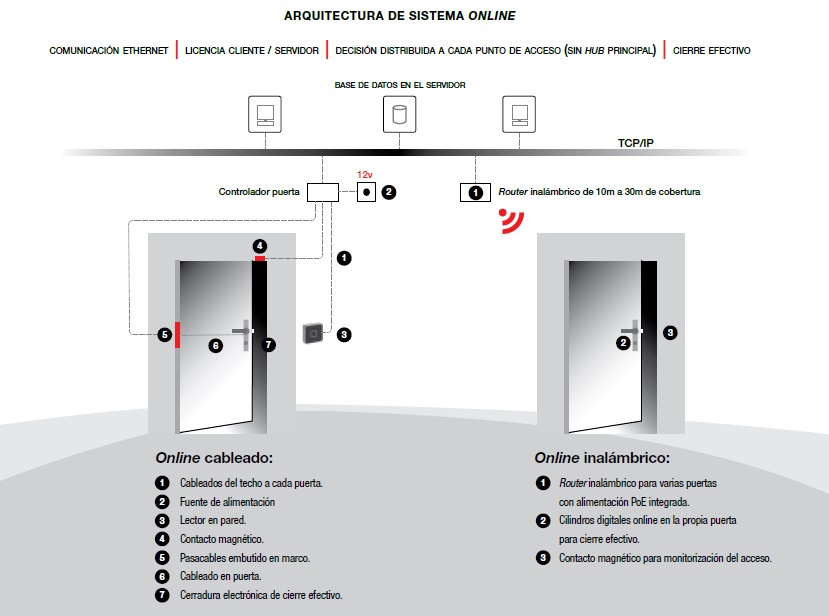

Movilidad de los puntos de acceso (exclusivo de sistemas wireless)

La movilidad sin cables permite trasladar el control de acceso, de una puerta a otra, sin necesidad de infraestructura nueva porque el dispositivo no está vinculado físicamente a ningún cable para su control y funcionamiento. Es útil si estoy en alquiler o si realizo un proyecto poco preciso, también para contemplar ampliaciones menos costosas pero integradas en mi edificio corporativo. La movilidad es una característica de sistemas wireless (sin cables), pero hay que prestar atención porque los sistemas inalámbricos de funcionamiento online, no son totalmente móviles ya que dependen de algo de infraestructura para su comunicación (router, alimentadores …). Los sistemas autónomos son 100% móviles y los sistemas en red virtual podríamos decir que casi también.

¿Por qué se olvida la seguridad física en los sistemas de control de accesos?

A veces (demasiadas bajo mi criterio), nos olvidamos de que los sistemas tienen que tener una resistencia física contra la intrusión y tienen que aportar durabilidad de uso. Los bombillos electrónicos y mecánicos permiten (con diferencias entre ellos) cerrar con cerrojos, utilizar cerraduras recias, multipuntos, permiten acoplar escudos protectores y permiten integrarse dentro de una puerta de seguridad. Los sistemas de lectores en la pared no permiten estas bondades de forma sencilla ni económica, digamos que su hábitat natural es otro. Un error muy común es comprar una puerta de seguridad homologada en grado 5 y sustituir su sistema de cierre por un cerradero eléctrico, cerradura motorizada o bombillo electrónico, sin ser conscientes de que acabamos de reducir el grado de resistencia original.

¿Es integrable en la propia puerta o es el típico lector de pared?

Si el proyecto requiere que exista control de acceso en puertas específicas como cristal, cortafuego, emergencia, doble hoja, puertas en zonas VIP … es evidente que los bombillos ganan por goleada a los lectores. El bombillo electrónico se integra en la propia cerradura mecánica que ya viene instalada en la puerta, por lo tanto, no requiere de ningún otro perfiférico. Esto es una grandísima ventaja en la vida real.

También pensemos que no siempre disponemos de una puerta con cerradura para bombillo, es decir, podemos necesitar controlar un perímetro de vallado, una trampilla, arqueta, armario, automatismo, armario rack … aquí es donde los fabricantes de «concepto basado en la puerta» son claramente la mejor opción; bombillos, manivelas, candados e interruptores bajo la misma plataforma electrónica de gestión. Por aclarar, a los sistemas de lector en la pared, les llamamos «concepto basado en pared».

¿Considero el futuro y necesario mantenimiento?

El mantenimiento de los sistemas de control de acceso es algo muy importante que no se valora adecuadamente. El amaestramiento mecánico es muy duradero y no requiere de casi ningún mantenimiento. Sin embargo, los bombillos electrónicos son perecederos y por lo tanto, requieren de bastantes atenciones (algunas de ellas solo aplicables por el servicio técnico oficial). Los sistemas online también requieren de alto mantenimiento (no económico), incluso vemos como en grandes instalaciones, el técnico del sistema, vive literalmente en el cliente porque la complejidad y dispositivos de falla es muy elevada (típico error de proyecto de ingeniería copia-pega).

¿Cuál es el precio final del sistema de control y gestión del acceso?

El precio adecuado es lo más difícil de ponderar, al menos para mi. Solo se sabe si algo ha sido caro, económico o equilibrado, cuando transcurren algunos meses o años y tenemos la visión total. También ha de considerarse si realmente necesito todas las funcionalidades por las que pago. ¿Las voy a utilizar? Por otro lado, es bien sabido que los sistemas «baratos» a la larga salen «caros» y que tras la satisfacción inicial de la compra económica, puede perdurar mucho más tiempo la insatisfacción de la calidad obtenida. Así pues, en este gráfico únicamente pondero el precio inicial de los sistemas, porque el precio real a 5 años vista dependerá del comportamiento del sistema y del proveedor que me atienda (esto último MUY IMPORTANTE).

¿Permite el cierre efectivo?

Cuando hablo de cierre efectivo me refiero a la capacidad de abrir y cerrar con cerrojo. Los sistemas de lector con cerradero eléctrico no tienen esta capacidad, la cual, es muy interesante si queremos manejar conceptos de control de acceso y control de cierre.

Tras la satisfacción inicial de la compra económica, puede perdurar mucho más tiempo la insatisfacción de la calidad obtenida.

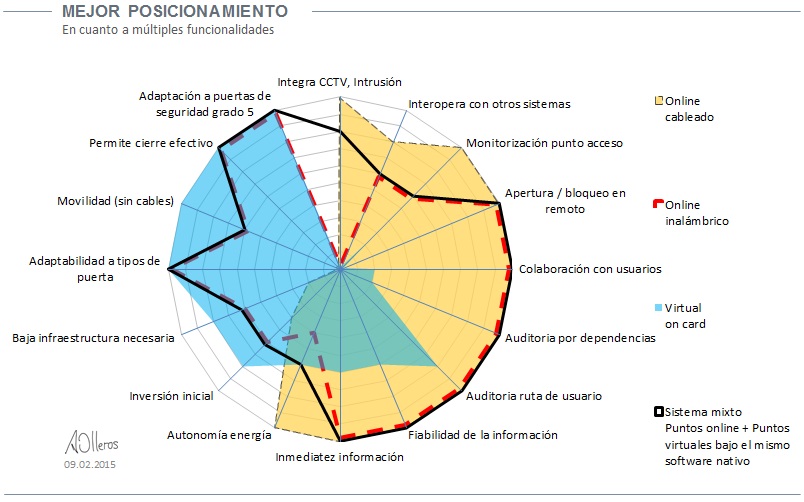

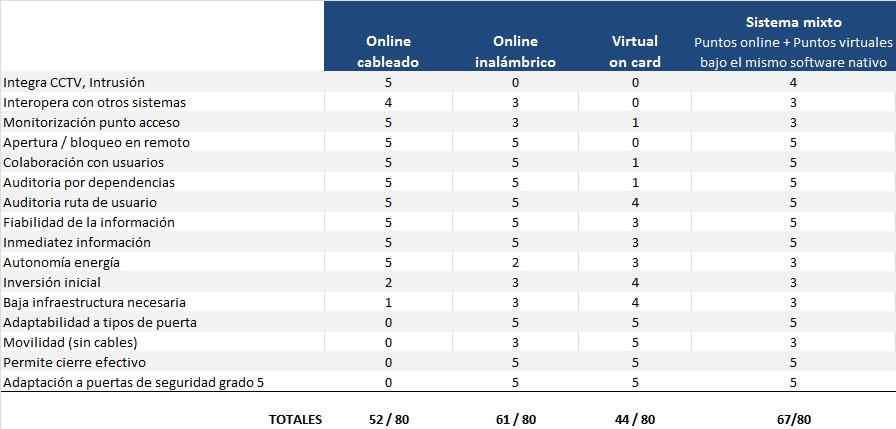

Todas las funcionalidades de los sistemas electrónicos de control de acceso

En este gráfico he suprimido el amaestramiento mecánico para comparar únicamente sistemas electrónicos de identificación y control del acceso, teniendo en cuenta las funcionalidades y situaciones más habituales que me he encontrado en proyectos. No es necesario, y sería casualidad, que todos coincidiéramos en estas valoraciones, porque en la práctica, cada sistema se adapta mejor o peor a diferentes instalaciones. No obstante, este gráfico a mi me ha servido de mucho, para no olvidar ninguno de estos parámetros a la hora de analizar la idoneidad de un sistema, marca y modelo (hardaware + software) sobre otro competidor.

Os adjunto la tabla con valoraciones de 0 a 5, considerando que 5 equivale a mejor posicionamiento, mejor adaptabilidad posible.

Para no repetirme con los parámetros enumerados en el anterior punto, voy únicamente a argumentar algunos nuevos de este gráfico.

Sistemas mixtos de control de acceso online

El sistema mixto permite combinar puntos online 100% con puntos autónomos o virtuales. Pero no vale de cualquier forma. Lo prudente es optar por soluciones que ya están integradas como concepto nativo, que nacieron así, que el fabricante ya lo incorpora en su plataforma de software de forma transparente, en una única base de datos y con sus interfaces y monitorizaciones completamente adaptadas. Incido en este aspecto porque en el mercado se mal utiliza el término integración. Pocos son los fabricante que publicitan que su integración es difícil o que no pueden hacer tal o cual cosa. La realidad es que las integraciones tipo «franquestein», de fáciles y económicas no tienen nada, mas bien, todo lo contrario.

Colaboración del usuario en el sistema de control de acceso

La colaboración con los usuarios es vital para que el sistema sea eficaz y perdure. Por propia definición, los sistemas 100 online son automáticos e inmediatos, por lo que no requieren de colaboración. Únicamente necesitamos aproximar el medio de identificación ID a la antena lectora correspondiente (lector, o bombillo). Los sistemas virtuales requieren de alta colaboración porque es el propio usuario quien genera la red de comunicación entre el administrador y los puntos de acceso.

Auditoría del acceso vs trazabilidad de la ruta del usuario

Auditoría por cada dependencia significa que quiero conocer a todos los usuarios que han entrado o intentado entrar en un escenario concreto. Sin embargo, en la auditoría de la ruta del usuario se enfoca a que quiero conocer la trazabilidad de un usuario en concreto. Son aspectos muy separados que normalmente se confunden, y el problema se genera porque no todos los programas se adaptan igual de bien a estas diferencias. No es lo mismo gestionar empleados, que subcontratados, cambia mucho si quiero un uso de sistema bajo un fuerte concepto de seguridad o lo aprovecho para gestionar el reporting de las tareas subcontratadas.

- Imaginemos que dispongo de un software estándar en control de acceso, de comunicación autónoma o virtual (no 100% online). Si almaceno la auditoría por puntos de acceso y posteriormente quiero conocer la trazabilidad de un usuario, tendré que realizar una ardua labor de compactar información en un archivo (excel o similar) y realizar filtros de eventos ese usuario en cada puerta. Yo lo he sufrido en alguna instalación y lo definiría como «Uff». Imaginarlo también en sentido inverso, «Uff, Uff».

En fin, como veis son aspectos muy diferentes, no siempre bien explicados por los vendedores.

Fiabilidad de la información

La fiabilidad de la información es referida únicamente a que en los sistemas virtuales de control de acceso, requiero de alta colaboración del usuario para que circule la información de actualizaciones, modificaciones y trazabilidad de los usuarios. Por lo tanto, si aceptamos que la inmediatez de la información es algo relevante, tenemos que concluir que los administradores de sistemas virtuales manejan la información con una carencia en el tiempo, ergo, su base de datos no es absolutamente fiable (no está completa). Tampoco lo es si uno de estos usuario simula la pérdida de una tarjeta o llave con la auditoría de los accesos acumulados de ese u otro usuario. En los sistemas online, la información fluye al instante de producirse y sin la intermediación de los usuarios.

Los sistemas tradicionales online cableados ofrecen mayor o mejor interoperabilidad que los inalámbricos y de red virtual.

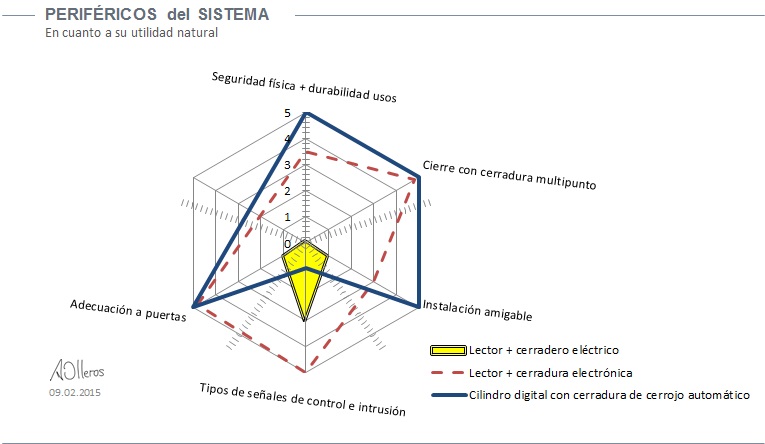

¿Cuales son los periféricos necesarios para abrir y cerrar las puertas?

Históricamente se han utilizado cerraderos eléctricos para abrir y cerrar puertas con lectores de control de acceso, sin caer en la cuenta de que el cerradero eléctrico no cierra, solo abre y además no ofrece ninguna resistencia contra la intrusión. Si observamos la mancha amarilla vemos claramente que es la opción que peor cubre el gráfico. La verdad es que se han realizado barbaridades al intentar acoplar cerraderos eléctricos a las puertas, en lugar de decidirse por las soluciones más naturales y eficaces (sobre el papel, de precio algo más elevado).

La cerradura electromecánica se posiciona y ofrece todas las señales de posible de intrusión y gestión del acceso; apertura, puerta cerrada, puerta asegurada y salida consentida. La solución de cilindro digital (bombillo) con cerradura mecánica es también muy aprovechable para puntos de acceso que no requieran el 100% de señales de intrusión.

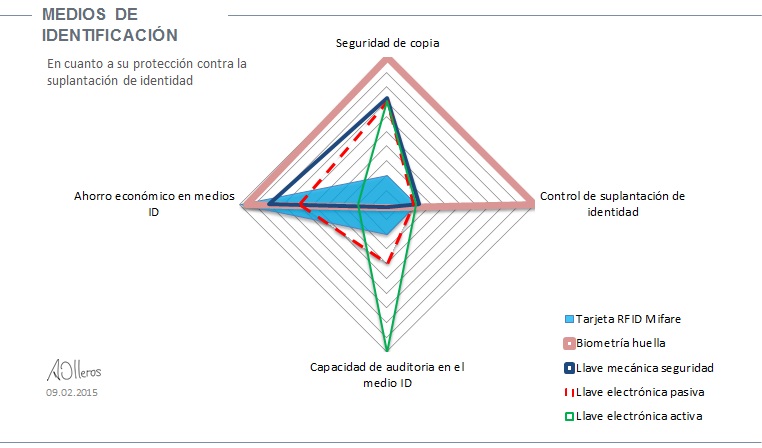

Elige el medio de identificación ID más idóneo para tus usuarios

Primeramente quiero aclarar que las llaves mecánicas no son medios de identificación ID al uso, porque realmente no se personalizan a cada usuario, pero me ha parecido oportuno incluirlas porque son un excelente medio para organizar el control de acceso y porque existe un bulo, muy extendido por los fabricantes de sistemas electrónicos, referido a la supuesta fácil copiabilidad de las llaves mecánicas.

Os puedo asegurar que comparando medios mecánicos y electrónicos de primer nivel, ambos mantienen el mismo rango de seguridad frente a la copia no autorizada. Hoy en día es netamente más fácil de clonar una tarjeta RFID que una llave mecánica de seguridad. Para protegerse contra la copia, es imprescindible controlar al proveedor, activando protocolos de seguridad, porque es en la cadena de suministro donde está el riesgo y la amenaza, en lugar de en el producto, como algunos vendedores nos quieren hacer creer.

En el gráfico se puede ver como la biometría alcanza el nivel máximo (5) en seguridad de copia, control de suplantación y por supuesto ofrece el mayor ahorro puesto que el medio de identificación es nuestro dedo y por lo tanto es gratis (de momento). Al contrario de lo que muchos piensan, la tarjera RFID es la que peor parada sale, la tecnología electrónica avanza tanto que empiezo a cuestionarme la seguridad y protección de los mismos. Eso si, las tarjetas electrónicas son muy económicas (una tarjeta RFID no supera los 3€).

Los medios de identificación tienen un concepto de consumible importante, así pues, recomiendo analizar cuantas puertas tengo que controlar y cuantos usuarios. Cuál es el precio de cada medio, que índice de pérdida o rotación espero y que dispositivos necesito para la fabricación. Con toda la información, ya podemos realizar un presupuesto objetivo.

Conclusiones sistemas de control de acceso

- Identifica bien. Todos los sistemas nacieron por algún motivo y especializados para funciones concretas.

- Evita el error del vago. El sistema online tradicional lo hace todo y además lo paga la empresa.

- No desestimes un sistema, antes de analizarlo con detalle. Un amaestramiento mecánico organiza el acceso de forma impecable.

- Sé consciente de qué necesitas. Escribe tus requerimientos antes de atender a los vendedores.

- Cuestiona los conceptos tradicionales. Las señales de intrusión, no tienen porque estar gestionadas por el software de control de acceso.

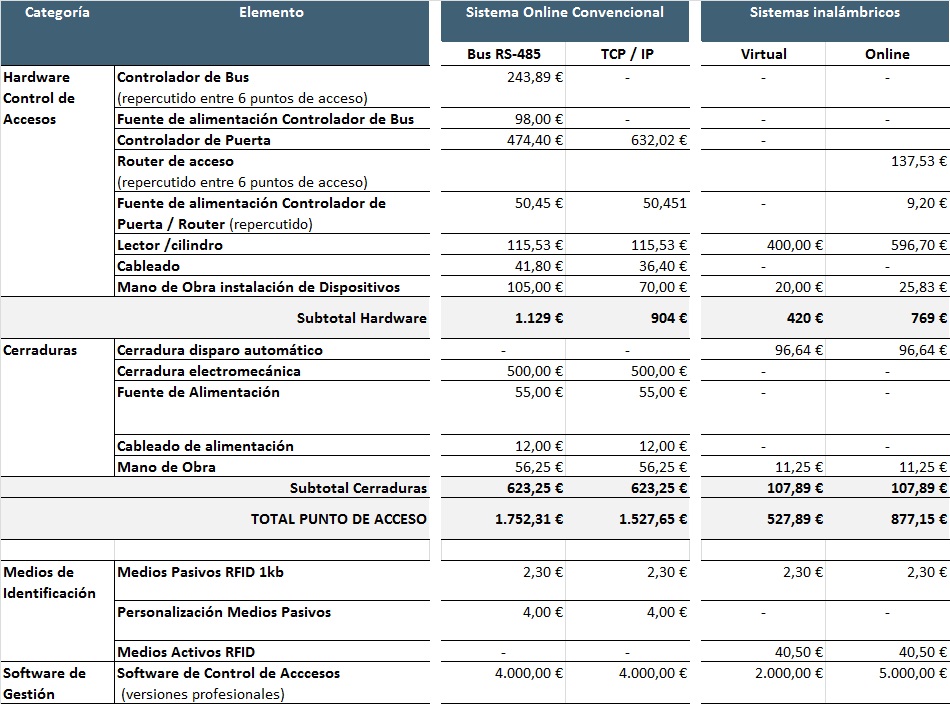

Comparativa de precios de sistemas de control de acceso online

En este último comparativo solo trato de evidenciar todos los items a considerar. A veces, únicamente nos muestran el precio del lector y de su software, sin incluir al resto de periféricos, ni la instalación requerida. Mis cálculos están ponderados sobre los precios de tarifa de 8 fabricantes diferentes y para una instalación sencilla de hasta 6 puertas con 300 usuarios. Lógicamente a medida que aumentan los puntos de acceso, los usuarios y los requerimientos de integración, aumenta el precio del software (licencias) y aparecen costes por desarrollo e implantación (conceptos variables muy peligrosos para el cliente).

(10 votos, 4,70 de 5)

(10 votos, 4,70 de 5)

No estoy totalmente de acuerdo con el comentario de Andrés Gallardo respecto a Suprema. Aunque no soy FAN de Suprema, me parece injusto.

La configuración de los terminales es un poco tediosa, pero Suprema tiene uno de los algoritmos de reconocimiento de huella más rápidos y precisos del mundo. Con un RISC a 1.0GHz es capaz de hacer un 1:20.000 en 1 segundo. En cambio, hay terminales en el mercado, con un precio bastante más elevado, que necesitan crear grupos de usuarios para hacer un 1:N decente. En realidad sería un 1:3000, 2:3000, y así sucesivamente.

Respecto al producto biométrico de By, los ingenieros pueden ser españoles, pero creo que no fabrican los lectores, tal vez integran módulos con lectores de desplazamiento u ópticos, y por lo que he leído, hacen un 1:1000.

Por otro lado, dicen que tienen un nivel de rechazo mínimo. Hombre, si bajamos el umbral de exigencia hasta límites peligrosos de falsa aceptación….

Lo que si me parece justo puntualizar, es que sus equipos son bonitos. Tienen un diseño muy futurista.

Ángel, aprovecho para decirte que me ha parecido muy interesante este post.

Muchas gracias,

Sergio

Angel, permíteme que hable un poco de marcas. Te agradezco mucho la comparativa que has realizado. Hay una empresa que me gusta mucho que se llama by.com.es, son ingenieros 100% españoles, tienen un buen diseño y sin licencias. Porque Los Dorlet se han quedado un poco dormidos, ya no corren épocas del grupo Mondragon. Suprema sigue siendo un producto de batalla. Nedap es para los que quieren un Mercedes Benz y Lenel para los muy americanos. Un cordial saludo.

Hola Andrés

Bytech es una excelente marca, al igual que otras. El sistema de control de acceso electrónico es, sin duda, la medida individual más eficaz en la seguridad y por lo tanto hay que medir su efectividad y eficacia, más que valorar el precio o el diseño. Todo suma y todo resta pero en seguridad debemos priorizar. Tienes otras excelentes marcas como Salto, Intemo, Digitec, Simons Voss … Sería útil realizar una comparativa de todas ellas, que podamos publicar …

Muchas gracias por tu aportación